Cross Site Request Forgery Là Gì? Hiểu Rõ Về Lỗ Hổng Bảo Mật Nguy Hiểm

Cross Site Request Forgery là gì? CSRF (hay còn gọi là XSRF) là một loại tấn công mạng tinh vi, trong đó kẻ tấn công lừa người dùng đã xác thực thực hiện các hành động trái phép trên ứng dụng web mà họ đang đăng nhập. Tấn công này sử dụng “cookie” và trình duyệt web của nạn nhân để thực hiện các giao dịch mà người dùng không hề hay biết hoặc không mong muốn.

Khi một cuộc tấn công Cross Site Request Forgery diễn ra, hacker sẽ lợi dụng sự tin tưởng của website vào trình duyệt của người dùng. Nếu người dùng đã đăng nhập vào một trang web (như ngân hàng trực tuyến, mạng xã hội, hoặc email) và chưa đăng xuất, kẻ tấn công có thể lừa họ truy cập vào một trang web khác có chứa mã độc, từ đó thực hiện các hành động trái phép trên trang web ban đầu.

Lịch Sử Về Tấn Công CSRF

Các kiểu tấn công CSRF xuất hiện từ những năm 1990, tuy nhiên các cuộc tấn công này xuất phát từ chính IP của người dùng nên log file của các website không thể hiện rõ dấu hiệu của CSRF, khiến việc phát hiện trở nên khó khăn. Báo cáo về các cuộc tấn công CSRF không được đầy đủ cho đến năm 2007, khi các tài liệu chi tiết về các trường hợp tấn công này bắt đầu xuất hiện.

Một số sự cố CSRF nghiêm trọng trong lịch sử:

- Năm 2008: Khoảng 18 triệu người dùng eBay ở Hàn Quốc bị đánh cắp thông tin cá nhân

- Năm 2008: Nhiều khách hàng tại các ngân hàng Mexico bị mất tài khoản cá nhân

- Năm 2012: CSRF được khai thác trong các cuộc tấn công vào trang web YouTube

Trong tất cả các trường hợp trên, hacker đều sử dụng kỹ thuật tấn công CSRF để thực hiện hành động trái phép dưới danh nghĩa người dùng hợp pháp.

Cơ Chế Hoạt Động Của Tấn Công Cross Site Request Forgery

Để hiểu rõ hơn về CSRF là gì, chúng ta cần nắm được cơ chế hoạt động của nó. Một cuộc tấn công CSRF thường diễn ra theo các bước sau:

- Xác thực người dùng: Người dùng đăng nhập vào một trang web hợp pháp (ví dụ: ngân hàng trực tuyến) và nhận được cookie xác thực.

- Duy trì phiên làm việc: Người dùng không đăng xuất, cookie xác thực vẫn còn hiệu lực.

- Tiếp xúc với mã độc: Người dùng bị lừa truy cập vào một trang web độc hại (thông qua email, tin nhắn, mạng xã hội).

- Thực thi yêu cầu giả mạo: Trang web độc hại chứa mã HTML/JavaScript tự động gửi yêu cầu đến trang web hợp pháp.

- Hành động không mong muốn: Trình duyệt gửi yêu cầu kèm theo cookie xác thực, và trang web hợp pháp thực hiện hành động theo yêu cầu vì tin rằng đó là yêu cầu hợp lệ từ người dùng.

Ví dụ thực tế, một cuộc tấn công Cross Site Request Forgery có thể khiến người dùng vô tình:

- Chuyển tiền từ tài khoản ngân hàng của họ

- Thay đổi mật khẩu hoặc email

- Mua hàng trực tuyến mà không biết

- Xóa tài khoản hoặc dữ liệu quan trọng

Kịch Bản Tấn Công Cross Site Request Forgery Chi Tiết

Để hiểu rõ hơn về cách Cross Site Request Forgery là gì, hãy xem xét một kịch bản tấn công CSRF cụ thể:

Kịch bản tấn công:

- Alice truy cập vào diễn đàn yêu thích của mình như thường lệ.

- Bob, một người dùng khác với ý đồ xấu, đã đăng một bài viết lên diễn đàn.

- Bob muốn xóa một dự án quan trọng mà Alice đang làm trên trang web www.webapp.com.

- Trong bài đăng, Bob chèn một đoạn mã HTML độc hại:

- Thẻ img này có kích thước 0x0 pixel, nên Alice không thể nhìn thấy.

- Khi Alice xem bài đăng này và đang đăng nhập vào www.webapp.com, trình duyệt sẽ tự động gửi yêu cầu xóa đến dự án có ID=1.

- www.webapp.com xác thực Alice qua cookie và thực hiện hành động xóa dự án.

Ngoài thẻ , kẻ tấn công có thể sử dụng nhiều thẻ HTML khác để thực hiện CSRF:

Hacker còn có thể che giấu các link một cách tinh vi bằng cách sử dụng redirect:

Và cấu hình server:

Redirect 302 /abc.jpg //www.webapp.com/project/1/destroy

Bằng cách này, người dùng gần như không thể phát hiện ra cuộc tấn công CSRF đang diễn ra.

Ví Dụ Về Tấn Công Cross Site Request Forgery

Giả sử bạn đang đăng nhập vào trang ngân hàng trực tuyến của mình. Trang ngân hàng sử dụng URL sau để chuyển tiền:

//bank.example.com/transfer?to=recipientamount=1000

Kẻ tấn công có thể tạo một trang web độc hại với đoạn mã HTML sau:

Khi bạn truy cập trang web độc hại, trình duyệt sẽ tự động tải “hình ảnh” này, thực chất là gửi một yêu cầu chuyển tiền đến tài khoản của kẻ tấn công. Vì bạn đã đăng nhập vào trang ngân hàng, cookie xác thực sẽ được gửi kèm, và giao dịch sẽ được thực hiện mà không cần xác nhận thêm.

7 Biện Pháp Phòng Chống Cross Site Request Forgery Hiệu Quả

1. Sử Dụng Token CSRF

Token CSRF là biện pháp phòng chống hiệu quả nhất đối với tấn công Cross Site Request Forgery. Đây là một giá trị ngẫu nhiên được tạo cho mỗi phiên làm việc của người dùng và được nhúng vào tất cả các form.

Khi form được gửi, server sẽ kiểm tra token. Vì kẻ tấn công không thể biết giá trị của token, họ không thể tạo ra yêu cầu hợp lệ.

Trong Ruby on Rails, bạn có thể bật tính năng bảo vệ CSRF mặc định:

class ApplicationController

5. Sử Dụng Phương Thức POST Thay Vì GET

Các yêu cầu GET có thể dễ dàng được thực hiện thông qua thẻ , , hoặc . Sử dụng phương thức POST cho các hành động thay đổi dữ liệu và kết hợp với token CSRF sẽ tăng cường bảo mật.

Xóa tài khoản

Xóa tài khoản

6. Thiết Lập Thời Gian Hết Hạn Cho Session

Giới hạn thời gian hiệu lực của session và cookie xác thực sẽ giảm thiểu cửa sổ thời gian mà kẻ tấn công có thể thực hiện Cross Site Request Forgery.

// PHP Example

session_set_cookie_params([

'lifetime' => 3600, // 1 giờ

'secure' => true,

'httponly' => true

]);

7. Sử Dụng Cookie Riêng Biệt Cho Trang Quản Trị

Một cookie không thể dùng chung cho các domain khác nhau. Chính vì vậy, việc sử dụng subdomain riêng cho trang quản trị (như “admin.yoursite.com” thay vì “yoursite.com/admin”) sẽ an toàn hơn.

Biện Pháp Phòng Chống CSRF Ở Phía Người Dùng

Ngoài các biện pháp ở phía server, người dùng cũng cần thực hiện một số biện pháp phòng tránh để không trở thành nạn nhân của CSRF:

- Đăng xuất khi không sử dụng: Luôn đăng xuất khỏi các trang web quan trọng như ngân hàng, email, mạng xã hội sau khi sử dụng xong.

- Thận trọng với đường dẫn: Không click vào các đường dẫn lạ nhận được qua email, mạng xã hội. Kiểm tra URL đích bằng cách đưa chuột qua liên kết trước khi click.

- Không lưu thông tin đăng nhập: Tránh sử dụng tính năng “lưu mật khẩu” hoặc “đăng nhập lần sau” trên các trang web quan trọng.

- Tách biệt các phiên làm việc: Khi thực hiện các giao dịch quan trọng, không mở nhiều tab hoặc truy cập các website khác cùng lúc.

- Sử dụng trình duyệt bảo mật: Một số trình duyệt hiện đại có tính năng chống CSRF tích hợp, giúp bảo vệ người dùng khỏi các cuộc tấn công.

Sự Khác Biệt Giữa Cross Site Request Forgery và Cross-Site Scripting (XSS)

Nhiều người thường nhầm lẫn giữa CSRF và XSS, nhưng chúng là hai loại tấn công khác nhau:

| Tiêu chí | Cross Site Request Forgery (CSRF) | Cross-Site Scripting (XSS) |

|---|---|---|

| Cơ chế | Lợi dụng sự tin tưởng của website vào trình duyệt người dùng | Lợi dụng sự tin tưởng của người dùng vào website |

| Mục tiêu | Thực hiện hành động trái phép dưới danh nghĩa người dùng | Đánh cắp dữ liệu người dùng, phá hoại giao diện |

| Phòng chống | Token CSRF, SameSite Cookie | Lọc đầu vào, Mã hóa đầu ra |

| Mức độ phức tạp | Trung bình | Cao |

Mặc dù khác nhau, cả hai loại tấn công này đều rất nguy hiểm và cần được phòng chống kỹ lưỡng.

Những Tác Động Của Tấn Công Cross Site Request Forgery

Tấn công Cross Site Request Forgery là gì và tác động của nó? CSRF có thể gây ra nhiều hậu quả nghiêm trọng cho cả người dùng và tổ chức:

- Thiệt hại tài chính: Chuyển tiền trái phép, mua hàng không được ủy quyền.

- Đánh cắp thông tin: Thay đổi email/mật khẩu để chiếm quyền kiểm soát tài khoản.

- Phá hoại dữ liệu: Xóa hoặc sửa đổi dữ liệu quan trọng.

- Tổn hại danh tiếng: Các tổ chức bị tấn công có thể mất lòng tin từ khách hàng.

- Vi phạm quy định: Có thể dẫn đến vi phạm các quy định bảo vệ dữ liệu như GDPR.

Theo báo cáo của OWASP (Open Web Application Security Project), CSRF vẫn nằm trong top 10 lỗ hổng bảo mật web phổ biến nhất, mặc dù đã có nhiều biện pháp phòng chống.

Công Cụ Kiểm Tra Lỗ Hổng Cross Site Request Forgery

Để phát hiện và ngăn chặn Cross Site Request Forgery, bạn có thể sử dụng các công cụ sau:

- OWASP ZAP (Zed Attack Proxy): Công cụ mã nguồn mở giúp phát hiện nhiều lỗ hổng bảo mật, bao gồm CSRF. Link: //www.zaproxy.org/

- Burp Suite: Bộ công cụ toàn diện cho kiểm tra bảo mật web, có chức năng kiểm tra CSRF. Link: //portswigger.net/burp

- Acunetix: Công cụ quét lỗ hổng tự động, có thể phát hiện thiếu token CSRF. Link: //www.acunetix.com/

Những công cụ này có thể giúp bạn kiểm tra xem website của mình có dễ bị tấn công Cross Site Request Forgery hay không.

CSRF Trong Các Framework Hiện Đại

Các framework phát triển web hiện đại đã tích hợp sẵn nhiều tính năng bảo mật để ngăn chặn CSRF. Dưới đây là cách một số framework phổ biến xử lý CSRF:

1. Laravel (PHP)

Laravel tự động tạo token CSRF cho mỗi phiên làm việc và cung cấp middleware để xác thực token này:

@csrf

2. Django (Python)

Django yêu cầu token CSRF trong tất cả các form POST:

# settings.py

MIDDLEWARE = [

'django.middleware.csrf.CsrfViewMiddleware',

# ...

]

3. Spring Security (Java)

Spring Security cung cấp bảo vệ CSRF tích hợp:

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.csrf(); // Bật bảo vệ CSRF

}

}

4. Express.js (Node.js)

Sử dụng middleware csurf:

const csrf = require('csurf');

const csrfProtection = csrf();

app.use(csrfProtection);

app.get('/form', (req, res) => {

res.render('form', );

});

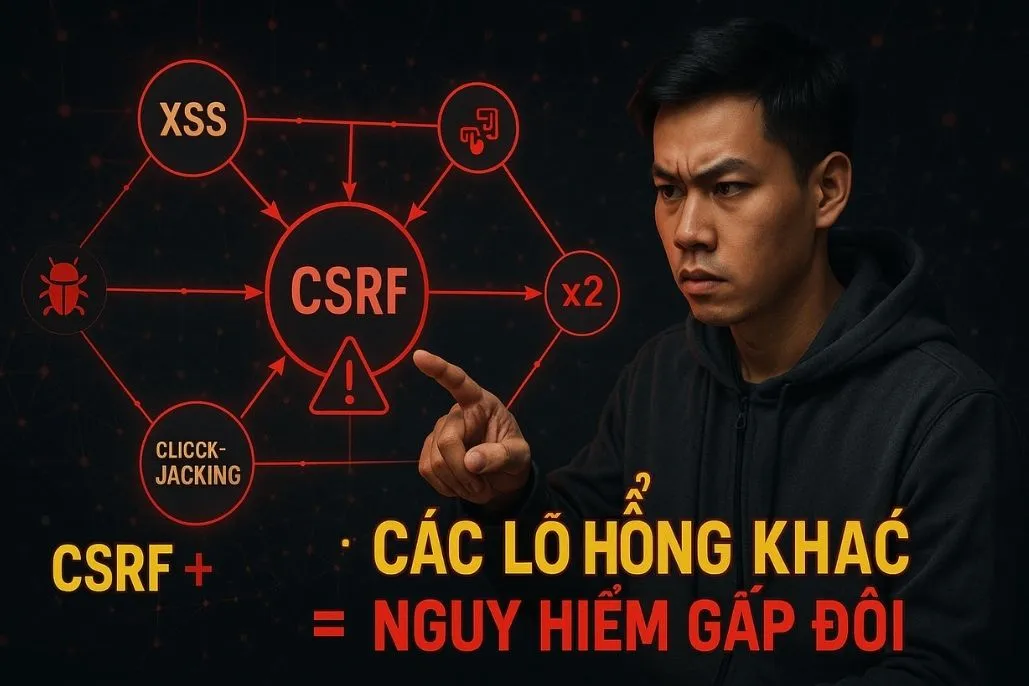

CSRF và Các Lỗ Hổng Bảo Mật Web Khác – Mối Quan Hệ Nguy Hiểm

CSRF có thể trở nên đặc biệt nguy hiểm khi kết hợp với các lỗ hổng bảo mật web khác. Dưới đây là mối quan hệ giữa CSRF và một số lỗ hổng bảo mật phổ biến:

CSRF và XSS (Cross-Site Scripting)

Khi một trang web có lỗ hổng XSS, kẻ tấn công có thể chèn mã JavaScript độc hại vào trang web. Kết hợp với CSRF, điều này có thể:

- Đánh cắp cookie phiên làm việc của người dùng

- Tự động thực hiện các hành động CSRF mà không cần lừa người dùng truy cập trang độc hại

- Vượt qua các biện pháp phòng chống CSRF như kiểm tra Referer header

// Ví dụ mã XSS kết hợp CSRF để thay đổi mật khẩu

var xhr = new XMLHttpRequest();

xhr.open('POST', '//victim-site.com/change-password', true);

xhr.setRequestHeader('Content-Type', 'application/x-www-form-urlencoded');

xhr.withCredentials = true;

xhr.send('new_password=hackedpasswordconfirm_password=hackedpassword');

CSRF và Clickjacking

Clickjacking là kỹ thuật lừa người dùng click vào một thành phần khác với những gì họ thấy. Khi kết hợp với CSRF:

- Người dùng có thể vô tình thực hiện các hành động không mong muốn dù đã có các biện pháp xác nhận

- Kẻ tấn công có thể tạo ra trang web trong suốt đè lên trang web chính thức

CSRF và Session Fixation

Session Fixation là kỹ thuật tấn công trong đó kẻ tấn công cố định một phiên làm việc (session) cho nạn nhân. Kết hợp với CSRF:

- Kẻ tấn công có thể biết trước ID phiên làm việc của người dùng

- Thực hiện các cuộc tấn công CSRF mà không cần đoán hoặc đánh cắp cookie

Để phòng chống hiệu quả, các biện pháp bảo mật cần được áp dụng toàn diện để ngăn chặn không chỉ CSRF mà còn cả các lỗ hổng liên quan.

Với sự phát triển của công nghệ web, các biện pháp phòng chống CSRF cũng không ngừng được cải tiến. Dưới đây là một số xu hướng mới trong việc phòng chống tấn công Cross Site Request Forgery năm 2025:

1. Ứng Dụng AI và Machine Learning

Các hệ thống AI có khả năng phát hiện các mẫu yêu cầu bất thường hoặc đáng ngờ, giúp ngăn chặn các cuộc tấn công CSRF phức tạp:

- Phân tích hành vi người dùng để phát hiện các yêu cầu bất thường

- Tự động điều chỉnh các biện pháp bảo mật dựa trên mức độ rủi ro

- Phát hiện và ngăn chặn các cuộc tấn công zero-day

2. Xác Thực Đa Yếu Tố Cho Hành Động Quan Trọng

Việc sử dụng xác thực đa yếu tố (MFA) không chỉ cho đăng nhập mà còn cho các hành động quan trọng đã trở thành xu hướng bảo mật mạnh mẽ:

- Yêu cầu xác nhận qua ứng dụng hoặc SMS khi thực hiện các thao tác nhạy cảm

- Sử dụng sinh trắc học (vân tay, khuôn mặt) để xác thực các thao tác quan trọng

- Kết hợp token vật lý (YubiKey) với xác thực trực tuyến

3. Các Tiêu Chuẩn Mới Về Bảo Mật Web

Các tiêu chuẩn bảo mật mới đã được triển khai rộng rãi, cung cấp công cụ mạnh mẽ hơn để ngăn chặn CSRF:

- Content Security Policy (CSP) nâng cao giúp kiểm soát chặt chẽ hơn các nguồn tài nguyên

- HTTP Strict Transport Security (HSTS) buộc kết nối HTTPS, giảm nguy cơ man-in-the-middle

- Cross-Origin Resource Policy (CORP) kiểm soát chặt chẽ hơn việc chia sẻ tài nguyên giữa các nguồn gốc khác nhau

4. Zero Trust Security Model

Mô hình bảo mật Zero Trust đang dần trở thành tiêu chuẩn mới, với nguyên tắc “không tin tưởng mặc định” bất kỳ yêu cầu nào:

- Xác thực và ủy quyền cho mọi yêu cầu, bất kể nguồn gốc

- Áp dụng nguyên tắc đặc quyền tối thiểu cho mọi truy cập

- Giám sát liên tục tất cả các hoạt động

Việc áp dụng những xu hướng này không chỉ giúp phòng chống CSRF hiệu quả hơn mà còn nâng cao tổng thể bảo mật cho hệ thống web của bạn.

Ngoài 7 biện pháp chính đã đề cập, việc sử dụng CAPTCHA và các cơ chế xác nhận người dùng cũng là biện pháp hiệu quả để phòng chống CSRF:

Sử Dụng CAPTCHA

CAPTCHA được sử dụng để xác định liệu người đang thao tác với hệ thống có phải là con người hay không. Các thao tác quan trọng như đăng nhập, chuyển khoản, thanh toán thường được bảo vệ bằng CAPTCHA.

Ưu điểm:

- Ngăn chặn các yêu cầu tự động từ script độc hại

- Hiệu quả cao với các thao tác quan trọng

Nhược điểm:

- Có thể gây khó khăn cho người dùng chính đáng

- Tạo trải nghiệm người dùng không mượt mà

- Có thể bị vượt qua nếu kết hợp với lỗi XSS

Xác Nhận Thông Qua Các Thông Báo

Hiển thị các thông báo xác nhận trước khi thực hiện các hành động quan trọng cũng giúp giảm thiểu rủi ro từ CSRF:

if(confirm("Bạn có chắc chắn muốn xóa dữ liệu này?")) {

// Thực hiện hành động xóa

} else {

// Hủy hành động

}

Kết Luận: Cross Site Request Forgery Là Gì Và Tầm Quan Trọng Của Việc Phòng Chống

Cross Site Request Forgery là gì? CSRF là một hình thức tấn công mạng nguy hiểm, lợi dụng sự tin tưởng của website vào trình duyệt người dùng để thực hiện các hành động trái phép. Mặc dù không phức tạp như một số hình thức tấn công khác, CSRF vẫn có thể gây ra những hậu quả nghiêm trọng nếu không được phòng chống đúng cách.

Áp dụng các biện pháp bảo mật như sử dụng token CSRF, SameSite Cookie, và xác thực lại người dùng là cần thiết để bảo vệ website và người dùng khỏi các cuộc tấn công này. Đặc biệt, các doanh nghiệp cần nhận thức rõ về tầm quan trọng của bảo mật web trong chiến lược kinh doanh tổng thể.

Nếu bạn đang tìm kiếm đối tác đáng tin cậy để phát triển website an toàn và bảo mật, hãy liên hệ với Lyns Media ngay hôm nay. Chúng tôi không chỉ giúp bạn thiết kế website chuyên nghiệp mà còn đảm bảo website của bạn được bảo vệ khỏi các mối đe dọa bảo mật như CSRF.